pawga

Новичок-

Публикации

6 -

Зарегистрирован

-

Посещение

О pawga

-

Звание

Абитуриент

-

Проброс портов Mikrotik не работет

тему ответил в falconmaster пользователя pawga в Mikrotik Wireless

/ip firewall filter add chain=input protocol=icmp add chain=input comment=established connection-state=established add chain=input comment=relared connection-state=related add action=drop chain=input connection-state=new in-interface=!bridge-local add action=jump chain=forward in-interface=pppoe-out1 jump-target=customer add chain=customer connection-state=established add chain=customer connection-state=related add chain=customer dst-port=22 protocol=tcp add chain=customer dst-port=8082 protocol=tcp add chain=customer dst-port=10001 protocol=tcp add chain=customer dst-port=12001 protocol=tcp add chain=customer dst-port=9043 protocol=tcp add chain=customer dst-port=9044 protocol=tcp add chain=customer dst-port=9080 protocol=tcp add chain=customer dst-port=9081 protocol=tcp add chain=customer dst-port=8000 log=yes log-prefix=_isn03_ protocol=tcp add chain=customer dst-port=3389 protocol=tcp add action=drop chain=customer log=yes log-prefix=_isn02_ /ip firewall nat add action=masquerade chain=srcnat comment="Added by webbox" out-interface=\ !bridge-local to-addresses=0.0.0.0 add action=dst-nat chain=dstnat dst-address=88.888.888.111 dst-port=22 \ protocol=tcp to-addresses=192.168.88.53 to-ports=22 add action=dst-nat chain=dstnat dst-address=88.888.888.111 dst-port=9043 \ protocol=tcp to-addresses=192.168.88.53 to-ports=9043 add action=dst-nat chain=dstnat dst-address=88.888.888.111 dst-port=9044 \ protocol=tcp to-addresses=192.168.88.53 to-ports=9044 add action=dst-nat chain=dstnat dst-address=88.888.888.111 dst-port=9080 \ protocol=tcp to-addresses=192.168.88.53 to-ports=9080 add action=dst-nat chain=dstnat dst-address=88.888.888.111 dst-port=9081 \ protocol=tcp to-addresses=192.168.88.53 to-ports=9081 add action=dst-nat chain=dstnat dst-address=88.888.888.111 dst-port=8000 \ protocol=tcp to-addresses=192.168.88.79 to-ports=8000 add action=dst-nat chain=dstnat dst-address=88.888.888.111 dst-port=8082 \ protocol=tcp to-addresses=192.168.88.79 to-ports=8000 add action=dst-nat chain=dstnat dst-address=88.888.888.111 dst-port=10001 \ protocol=tcp to-addresses=192.168.88.79 to-ports=8000 add action=dst-nat chain=dstnat dst-address=88.888.888.111 dst-port=12001 \ protocol=tcp to-addresses=192.168.88.79 to-ports=8000 add action=dst-nat chain=dstnat dst-address=88.888.888.111 dst-port=3389 \ protocol=tcp to-addresses=192.168.88.77 to-ports=3389 -

Проброс портов Mikrotik не работет

тему ответил в falconmaster пользователя pawga в Mikrotik Wireless

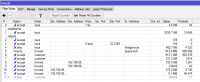

Заинтриговал... да. Любопытно. Мне удалось подключиться "извне" до моих серверов. конфигурация такая: /ip firewall filter add chain=input protocol=icmp add chain=input comment=established connection-state=established add chain=input comment=relared connection-state=related add chain=input dst-port=22,3389 protocol=tcp add action=drop chain=input connection-state=new in-interface=!bridge-local add action=jump chain=forward in-interface=pppoe-out1 jump-target=customer add chain=customer connection-state=established add chain=customer connection-state=related add chain=forward dst-address=192.168.88.53 add chain=forward dst-address=192.168.88.77 add chain=forward src-address=192.168.88.53 add chain=forward src-address=192.168.88.77 add action=drop chain=customer disabled=yes /ip firewall nat add action=masquerade chain=srcnat comment="Added by webbox" out-interface=\ !bridge-local to-addresses=0.0.0.0 add action=dst-nat chain=dstnat dst-address=89.169.218.103 dst-port=22 \ protocol=tcp to-addresses=192.168.88.53 to-ports=22 add action=dst-nat chain=dstnat dst-address=89.169.218.103 dst-port=3389 \ protocol=tcp to-addresses=192.168.88.77 to-ports=3389 Что странно. Доступ есть при выключенном самом последнем правиле action=drop chain=customer При этом правило для портов 22 и 3389 показывает 0 пакетов ( см скриншот ) А так хочется настроить все правильно :) Я вчера добрался вновь до настроек и понял почему у меня работает доступ при выключенном самом последнем правиле и для правил для портов 22 и 3389 показывало 0 пакетов. Все просто: нужно цепочку строить относительно customer. Теперь все работает как надо. Все инструкции, которые я нашел раньше на эту тему, - устарели ( или несоотвесвие описаний - особенностьпоследних прошивок микротика). Я рад, что закрыл этот пробел ;) Всем удачи! -

Проброс портов Mikrotik не работет

тему ответил в falconmaster пользователя pawga в Mikrotik Wireless

Заинтриговал... да. Любопытно. Мне удалось подключиться "извне" до моих серверов. конфигурация такая: /ip firewall filter add chain=input protocol=icmp add chain=input comment=established connection-state=established add chain=input comment=relared connection-state=related add chain=input dst-port=22,3389 protocol=tcp add action=drop chain=input connection-state=new in-interface=!bridge-local add action=jump chain=forward in-interface=pppoe-out1 jump-target=customer add chain=customer connection-state=established add chain=customer connection-state=related add chain=forward dst-address=192.168.88.53 add chain=forward dst-address=192.168.88.77 add chain=forward src-address=192.168.88.53 add chain=forward src-address=192.168.88.77 add action=drop chain=customer disabled=yes /ip firewall nat add action=masquerade chain=srcnat comment="Added by webbox" out-interface=\ !bridge-local to-addresses=0.0.0.0 add action=dst-nat chain=dstnat dst-address=89.169.218.103 dst-port=22 \ protocol=tcp to-addresses=192.168.88.53 to-ports=22 add action=dst-nat chain=dstnat dst-address=89.169.218.103 dst-port=3389 \ protocol=tcp to-addresses=192.168.88.77 to-ports=3389 Что странно. Доступ есть при выключенном самом последнем правиле action=drop chain=customer При этом правило для портов 22 и 3389 показывает 0 пакетов ( см скриншот ) А так хочется настроить все правильно :) -

Проброс портов Mikrotik не работет

тему ответил в falconmaster пользователя pawga в Mikrotik Wireless

Вчера вечером так и сделал. Сбросил все к "чистому листу", все перенастроил. Чувствую, что в firewall-е дело. Заблокировал на время экспериментов все цепочки с drop. даже вставил для сервера две цепочки как здесь ссылка, хотя и сомнительные они. отдельно указал разрешения для портов 22 и 3389. что не так? /ip firewall filter add chain=input connection-state=new dst-port=22,3389 protocol=tcp add chain=input protocol=icmp add chain=input connection-state=established in-interface=pppoe-out1 add chain=input connection-state=related in-interface=pppoe-out1 add chain=forward dst-address=192.168.88.53 add chain=forward src-address=192.168.88.53 add action=drop chain=input connection-state=new disabled=yes in-interface=\ !bridge-local add action=jump chain=forward in-interface=pppoe-out1 jump-target=customer add chain=customer connection-state=established add chain=customer connection-state=related add action=drop chain=customer disabled=yes /ip firewall nat add action=masquerade chain=srcnat comment="Added by webbox" out-interface=\ !bridge-local to-addresses=0.0.0.0 add action=dst-nat chain=dstnat dst-address=89.169.218.103 dst-port=22 \ protocol=tcp to-addresses=192.168.88.53 to-ports=22 add action=dst-nat chain=dstnat dst-address=89.169.218.103 dst-port=3389 \ protocol=tcp to-addresses=192.168.88.77 to-ports=3389 -

Проброс портов Mikrotik не работет

тему ответил в falconmaster пользователя pawga в Mikrotik Wireless

Выгрузил свои настройки. Может свежим взглядом кто увидит проблему. Задача простая: получить доступ "извне" к некоторым серверам по ssh (здесь попытка к 192.168.88.53) и по rdp (192.168.88.77). это перестало работать :( после обновления.. # oct/18/2014 18:19:26 by RouterOS 6.20 # software id = BK35-N8FT # /interface bridge add mtu=1500 name=bridge-local protocol-mode=none /interface wireless set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=\ 20/40mhz-ht-above disabled=no frequency-mode=superchannel ht-rxchains=0 \ ht-txchains=0 l2mtu=2290 mode=ap-bridge ssid=pawga01 wireless-protocol=\ 802.11 /interface ethernet set [ find default-name=ether1 ] comment=WAN name=ether1-gateway set [ find default-name=ether2 ] comment=LAN name=ether2-master-local set [ find default-name=ether3 ] master-port=ether2-master-local set [ find default-name=ether4 ] master-port=ether2-master-local set [ find default-name=ether5 ] master-port=ether2-master-local /ip neighbor discovery set ether1-gateway comment=WAN set ether2-master-local comment=LAN set wlan1 discover=no /interface wireless security-profiles set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk eap-methods="" \ group-ciphers=tkip,aes-ccm mode=dynamic-keys unicast-ciphers=tkip,aes-ccm \ wpa-pre-shared-key=ssskey wpa2-pre-shared-key=ssskey /ip ipsec proposal set [ find default=yes ] enc-algorithms=3des /ip pool add name=dhcp_pool1 ranges=192.168.88.2-192.168.88.254 /ip dhcp-server add address-pool=dhcp_pool1 disabled=no interface=bridge-local lease-time=3d \ name=dhcp1 /interface pppoe-client add ac-name="" add-default-route=yes allow=pap,chap,mschap1,mschap2 \ default-route-distance=1 dial-on-demand=no disabled=no interface=\ ether1-gateway keepalive-timeout=60 max-mru=1480 max-mtu=1480 mrru=\ disabled name=pppoe-out1 password=xxxxxxx profile=default service-name=\ "" use-peer-dns=yes user=xxxxxx /ip neighbor discovery set pppoe-out1 discover=no /system logging action set 0 memory-lines=100 set 1 disk-file-name=log disk-lines-per-file=100 set 2 remember=yes set 3 src-address=0.0.0.0 /interface bridge port add bridge=bridge-local interface=ether2-master-local add bridge=bridge-local interface=wlan1 /ip address add address=192.168.88.1/24 interface=wlan1 network=192.168.88.0 /ip dhcp-client add default-route-distance=0 dhcp-options=hostname,clientid disabled=no \ interface=ether1-gateway /ip dhcp-server lease add address=192.168.88.78 mac-address=11:11:11:11:11:11 server=dhcp1 add address=192.168.88.55 client-id=1:0:b:28:51:eb:af mac-address=\ 11:11:11:11:12:12 server=dhcp1 add address=192.168.88.77 client-id=1:d0:50:88:26:77:a2 mac-address=\ 11:11:11:11:13:13 server=dhcp1 /ip dhcp-server network add address=192.168.88.0/24 gateway=192.168.88.1 /ip dns set servers=83.217.192.2,83.217.193.2 /ip firewall filter add chain=forward disabled=yes dst-port=3389 protocol=tcp add chain=input comment="Added by webbox" protocol=icmp add chain=input comment="Added by webbox" connection-state=established \ in-interface=pppoe-out1 add chain=input comment="Added by webbox" connection-state=related \ in-interface=pppoe-out1 add action=drop chain=input comment="Added by webbox" in-interface=pppoe-out1 add action=jump chain=forward comment="Added by webbox" in-interface=\ pppoe-out1 jump-target=customer add chain=customer comment="Added by webbox" connection-state=established add chain=customer comment="Added by webbox" connection-state=related add action=drop chain=customer comment="Added by webbox" add chain=forward comment="SSH redirect" dst-address=89.169.218.103 dst-port=\ 22 log=yes log-prefix=_isn03_ protocol=tcp add chain=forward disabled=yes dst-port=22 log=yes log-prefix=_isn01_ \ protocol=tcp /ip firewall nat add action=dst-nat chain=dstnat comment=bigcomp77 dst-address=89.169.218.103 \ dst-port=22 log=yes log-prefix=_isn02_ protocol=tcp to-addresses=\ 192.168.88.53 to-ports=22 add action=masquerade chain=srcnat comment="Added by webbox" out-interface=\ pppoe-out1 to-addresses=0.0.0.0 add action=dst-nat chain=dstnat disabled=yes dst-address=89.169.218.103 \ dst-port=3389 protocol=tcp to-addresses=192.168.88.77 to-ports=3389 add action=dst-nat chain=dstnat comment="SSH redirect" disabled=yes dst-port=\ 22 in-interface=all-ppp protocol=tcp to-addresses=192.168.88.53 to-ports=\ 22 /ip firewall service-port set ftp disabled=yes set tftp disabled=yes set irc disabled=yes set h323 disabled=yes set sip disabled=yes /ip proxy set cache-path=web-proxy1 /ip service set www-ssl disabled=no /ip upnp set allow-disable-external-interface=no enabled=yes /ip upnp interfaces add interface=ether1-gateway type=internal add interface=ether2-master-local type=internal add interface=ether3 type=internal add interface=ether4 type=internal add interface=ether5 type=internal add interface=wlan1 type=internal add interface=pppoe-out1 type=external add interface=bridge-local type=internal /snmp set trap-community=public /system clock set time-zone-name=Europe/Moscow /system leds set 0 interface=wlan1 /system ntp client set enabled=yes primary-ntp=95.213.132.250 secondary-ntp=95.104.193.133 /tool graphing interface add -

Проброс портов Mikrotik не работет

тему ответил в falconmaster пользователя pawga в Mikrotik Wireless

Всем привет! Случилось ночью беда: обновил прошивку с версии 6.15 до версии 6.20 (обновлялся до 6.15 много раз и все было нормально, а тут пауза с обновлениями была). Роутер не загрузился. Пришлось "reset" делать кнопкой. Слетело естественно все. Восстановил настройки из бэкапа. Но в бэкап не попали настройки по пробросу портов. До 6.15 все работало достаточно просто, как и написано здесь. Сейчас делаю тоже самое (или почти тоже самое, мог что-нить подзабыть) - не пускает извне на внутренние сервера. Бьюсь уже несколько часов. В какую сторону "копать"? И можно ли откатиться до 6.15 прошивки, чтобы проверить настройки проброса портов ( уверен, что там это работает без проблем - делал на автомате много раз :( ). Что такое добавила 6.20, что все перестало работать? Просто беда :( Вспомнил золотое правило " работает - не лезь").... Эх. Столько времени чувствую будет потрачено на лечение... Может новый Winbox врубил какие правила новые? Я - разработчик, не админ, многое в правилах от winbox-а не понимаю...