simpl3x

Пользователи-

Публикации

69 -

Зарегистрирован

-

Посещение

О simpl3x

-

Звание

Абитуриент

Посетители профиля

Блок посетителей профиля отключен и не будет отображаться другим пользователям

-

simpl3x подписался на ASR1006-X падение трафика

-

добрый день. имеется подопытный Huawei Versatile Routing Platform Software VRP (R) software, Version 5.170 (S6720 V200R019C10SPC500) Copyright (C) 2000-2020 HUAWEI TECH Co., Ltd. HUAWEI S6720S-26Q-EI-24S-AC Routing Switch uptime is 15 weeks, 4 days, 7 hours, 11 minutes ES5D2S26Q003 0(Master) : uptime is 15 weeks, 4 days, 7 hours, 10 minutes DDR Memory Size : 2048 M bytes FLASH Total Memory Size : 512 M bytes FLASH Available Memory Size : 446 M bytes Pcb Version : VER.B BootROM Version : 0213.0000 BootLoad Version : 0213.0000 CPLD Version : 0105 Software Version : VRP (R) Software, Version 5.170 (V200R019C10SPC500) FLASH Version : 0000.0000 PWR2 information Pcb Version : PWR VER.A через SNMP снимаю с него метрики утилизации интерфейса и ловлю периодические артефакты MIB такой 1.3.6.1.2.1.31.1.1.1.10.21 нигде на соседних устройствах этих артефактов нет. может у кого то есть свежий софт под него?

-

CISCO ASR и initiator unclassified mac-address

тему ответил в simpl3x пользователя simpl3x в Активное оборудование Ethernet, IP, MPLS, SDN/NFV...

#show platform packet-trace statistics Packets Summary Matched 205 Traced 0 Packets Received Ingress 205 Inject 0 Packets Processed Forward 181 Punt 24 Count Code Cause 16 11 For-us data 8 60 IP subnet or broadcast packet Drop 0 Consume 0 вот такая штука появляется, в случае если переключиться с DHCP на статический -

CISCO ASR и initiator unclassified mac-address

тему ответил в simpl3x пользователя simpl3x в Активное оборудование Ethernet, IP, MPLS, SDN/NFV...

пример, когда сессия не запустилась. у клиента перевел интерфейс с DHCP на статику: 007110: Mar 15 17:25:03.620 GMT: SSS MGR [uid:4942]: Sending a Session Update ID Mgr request 007111: Mar 15 17:25:03.620 GMT: SSS MGR [uid:4942]: Updating ID Mgr with the following data- smgr hdl0xC9010697 : remote-id-tag 0 "030c000064400001f10001f40a3b" 007112: Mar 15 17:25:03.620 GMT: SSS MGR [uid:4942]: ID Mgr returned status: 'updated' for Session Update 007113: Mar 15 17:25:03.620 GMT: SSS MGR [uid:4942]: Processing a client disconnect 007114: Mar 15 17:25:03.620 GMT: SSS MGR [uid:4942]: Handling Send Service Disconnect action 007115: Mar 15 17:25:03.620 GMT: SSS MGR [uid:4942]: Framed ip/pbhk attributes gathering complete for ctx 7F7B697AF230 007116: Mar 15 17:25:03.620 GMT: SSS MGR [uid:4942]: Framed ip/pbhk attributes gathering complete for ctx 7F7B7520A648 007117: Mar 15 17:25:03.621 GMT: SSS INFO: Element type is IETF-Disc-Cause = 1 (00000001) 007118: Mar 15 17:25:03.621 GMT: SSS INFO: Element type is Ascend-Disc-Cause = 9 (00000009) 007119: Mar 15 17:25:03.621 GMT: SSS MGR [uid:4942]: Handling Disconnecting, Network Service Feature Clean action 007120: Mar 15 17:25:03.621 GMT: SSS MGR [uid:4942]: Disconnect ack sent 007121: Mar 15 17:25:03.622 GMT: SSS MGR [uid:4942]: Sending a Session End ID Mgr request 007122: Mar 15 17:25:03.622 GMT: SSS MGR [uid:4942]: ID Mgr returned status: 'deleted' for Session End 007123: Mar 15 17:25:03.622 GMT: SSS MGR [uid:4942]: Publish session done aaa 267363, uid 4942 007124: Mar 15 17:25:03.622 GMT: IP Subscriber Module Debug: Condition 1, mac-address 0050.5686.fd5e cleared, count 0 007125: Mar 15 17:25:03.623 GMT: DHCP SIP Module Debug: Condition 1, mac-address 0050.5686.fd5e cleared, count 0 через 2 минуты, сделал тоже самое и чудо произошло 007198: Mar 15 17:29:34.718 GMT: SSS MGR [uid:1416]: Sending a Session Update ID Mgr request 007199: Mar 15 17:29:34.718 GMT: SSS MGR [uid:1416]: Updating ID Mgr with the following data- smgr hdl0x5A03005F : remote-id-tag 0 "030c000064400001f10001f40a3b" 007200: Mar 15 17:29:34.718 GMT: SSS MGR [uid:1416]: ID Mgr returned status: 'updated' for Session Update 007201: Mar 15 17:29:34.719 GMT: SSS MGR [uid:1416]: Processing a client disconnect 007202: Mar 15 17:29:34.719 GMT: SSS MGR [uid:1416]: Handling Send Service Disconnect action 007203: Mar 15 17:29:34.719 GMT: SSS MGR [uid:1416]: Framed ip/pbhk attributes gathering complete for ctx 7F7B6909FD58 007204: Mar 15 17:29:34.719 GMT: SSS MGR [uid:1416]: Framed ip/pbhk attributes gathering complete for ctx 7F7B6909E618 007205: Mar 15 17:29:34.719 GMT: SSS INFO: Element type is IETF-Disc-Cause = 1 (00000001) 007206: Mar 15 17:29:34.719 GMT: SSS INFO: Element type is Ascend-Disc-Cause = 9 (00000009) 007207: Mar 15 17:29:34.720 GMT: SSS MGR [uid:1416]: Handling Disconnecting, Network Service Feature Clean action 007208: Mar 15 17:29:34.720 GMT: SSS MGR [uid:1416]: Disconnect ack sent 007209: Mar 15 17:29:34.720 GMT: SSS MGR [uid:1416]: Sending a Session End ID Mgr request 007210: Mar 15 17:29:34.720 GMT: SSS MGR [uid:1416]: ID Mgr returned status: 'deleted' for Session End 007211: Mar 15 17:29:34.720 GMT: SSS MGR [uid:1416]: Publish session done aaa 267433, uid 1416 007212: Mar 15 17:29:34.721 GMT: IP Subscriber Module Debug: Condition 1, mac-address 0050.5686.fd5e cleared, count 0 007213: Mar 15 17:29:34.721 GMT: DHCP SIP Module Debug: Condition 1, mac-address 0050.5686.fd5e cleared, count 0 007214: Mar 15 17:29:38.068 GMT: IP Subscriber Module Debug: Condition 1, mac-address 0050.5686.fd5e triggered, count 1 007215: Mar 15 17:29:38.068 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: using named author method list "IPoE-AAA" 007216: Mar 15 17:29:38.068 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: using set aaa password "isg-radius-key" 007217: Mar 15 17:29:38.068 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Root SIP IP 007218: Mar 15 17:29:38.068 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Enable IP parsing 007219: Mar 15 17:29:38.068 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Enable DHCP parsing 007220: Mar 15 17:29:38.068 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Enable IP-Interface parsing 007221: Mar 15 17:29:38.068 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Event <make request>, state changed from idle to authorizing 007222: Mar 15 17:29:38.068 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Active key set to source-ip-address 007223: Mar 15 17:29:38.069 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Authorizing key 100.64.1.235 007224: Mar 15 17:29:38.069 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Set authorization profile type default - user 007225: Mar 15 17:29:38.069 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: AAA request sent for key 100.64.1.235 007226: Mar 15 17:29:38.074 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: TAL authorisation keys added 007227: Mar 15 17:29:38.074 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Received an AAA pass 007228: Mar 15 17:29:38.074 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: [7F7B80BA9EC8]:Reply message not exist 007229: Mar 15 17:29:38.074 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Parsed AAA interim interval = 1800 007230: Mar 15 17:29:38.074 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: SIP IP[7F7C9F69FC10] parsed as Success 007231: Mar 15 17:29:38.074 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: SIP IP[7F7C9F6FB420] parsed as Ignore 007232: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: SIP DHCP[7F7C9F6FB420] parsed as Ignore 007233: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Event <service not found>, state changed from authorizing to complete 007234: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: No service authorization info found 007235: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Active Handle present - 91000E57 007236: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Freeing Active Handle; SSS Policy Context Handle = F900032A 007237: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Event <free request>, state changed from complete to terminal 007238: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [uid:12932][AAA ID:267525]: Cancel request 007239: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [0][AAA ID:0]: Root SIP IP 007240: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [0][AAA ID:0]: Enable IP parsing 007241: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [0][AAA ID:0]: Enable DHCP parsing 007242: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [0][AAA ID:0]: Enable IP-Interface parsing 007243: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [0][AAA ID:0]: Enable Web-service-logon parsing 007244: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [0][AAA ID:0]: SIP IP[7F7C9F69FC10] parsed as Ignore 007245: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [0][AAA ID:0]: SIP IP[7F7C9F6FB420] parsed as Ignore 007246: Mar 15 17:29:38.075 GMT: SSS AAA AUTHOR [0][AAA ID:0]: SIP DHCP[7F7C9F6FB420] parsed as Ignore 007247: Mar 15 17:29:38.077 GMT: SSS MGR [uid:12932]: Handling Local Service Connected action 007248: Mar 15 17:29:38.077 GMT: SSS MGR [uid:12932]: Apply: segment 2040749, owner 1728316690 007249: Mar 15 17:29:38.077 GMT: SSS MGR [uid:12932]: Interface config 7F7B64C24B18 007250: Mar 15 17:29:38.077 GMT: SSS MGR [uid:12932]: Service Profile config 7F7B67298ED8 007251: Mar 15 17:29:38.077 GMT: SSS MGR [uid:12932]: Per-user config B903026E 007252: Mar 15 17:29:38.077 GMT: SSS MGR [uid:12932]: FM Segment Alloc: segment 2040749, owner 1728316690, target cca type 0, target handle 0, cids(0,1) 007253: Mar 15 17:29:38.077 GMT: SSS MGR [uid:12932]: Handling Local Service Connected, Features Applied action 007254: Mar 15 17:29:38.078 GMT: IP Subscriber Module Debug: Condition 1, mac-address 0050.5686.fd5e cleared, count 0 007255: Mar 15 17:29:38.078 GMT: IP Subscriber Module Debug: Condition 1, mac-address 0050.5686.fd5e triggered, count 1 007256: Mar 15 17:29:38.078 GMT: SSS LTERM [uid:12932]: Switching session updated 007257: Mar 15 17:29:38.078 GMT: SSS MGR [uid:12932]: Handling Action Ignore for client-updated 007258: Mar 15 17:29:38.081 GMT: SSS MGR [uid:12932]: Handling Action Ignore for client-updated -

Есть ASR1006-X в качестве BRAS. Клиенты L2 IPoE. Интерфейсы в сторону клиентов настроены так: ! policy-map type control IPoE-SUBSCRIBER-CONTROL class type control IPoE-UNAUTH-CLASS event timed-policy-expiry 10 service disconnect ! class type control always event session-start 10 authorize aaa list IPoE-AAA password isg-radius-key identifier source-ip-address 90 set-timer IPoE-UNAUTH-TIMER 10 110 service-policy type service name IPoE-OPENGARDEN-POLICY 210 service-policy type service name IPoE-REDIRECT-POLICY ! class type control always event session-restart 10 authorize aaa list IPoE-AAA password isg-radius-key identifier source-ip-address 90 set-timer IPoE-UNAUTH-TIMER 10 110 service-policy type service name IPoE-OPENGARDEN-POLICY 210 service-policy type service name IPoE-REDIRECT-POLICY ! class type control always event radius-timeout 90 set-timer IPoE-UNAUTH-TIMER 5 100 service-policy type service name IPoE-FORWARD-POLICY ! class type control always event account-logoff 10 service disconnect delay 10 ! class type control always event access-reject 90 set-timer IPoE-UNAUTH-TIMER 10 110 service-policy type service name IPoE-OPENGARDEN-POLICY 210 service-policy type service name IPoE-REDIRECT-POLICY 220 service-policy type service name IPoE-FORWARD-LITE-POLICY ! class type control always event service-failed 10 log-session-state aaa list IPoE-AAA ! ! interface Port-channel1.500 description "== ACCESS SUBSCRIBERS INTERFACE SVLAN:500 ==" encapsulation dot1Q 500 second-dot1q any ip dhcp relay information option server-id-override ip dhcp relay information option-insert ip dhcp relay information policy-action replace ip unnumbered Loopback0 ip helper-address IP_HELPER ip nat inside ip access-group SUBSCRIBER-FILTER-NETWORKS in no ip route-cache same-interface arp timeout 43200 service-policy type control IPoE-SUBSCRIBER-CONTROL ip subscriber l2-connected initiator unclassified mac-address initiator dhcp end В общем случае, всё работает отлично, когда клиент стартует по DHCP. Но бывает ситуация, когда клиент в силу каких то обстоятельств приходит на BRAS без DHCP, а со статикой. В этом случае как повезёт, но клиент в 90% остаётся неавторизован на BRAS судя по дебагу, в момент когда клиент не может авторизоваться - BRAS просто не видит трафик от клиента. Первым пакетом от клиента в этот момент идёт ARP Request на адрес BRAS и он ему не отвечает. В статистике дропов вижу примерно такое и я так понимаю, он дропает ARP?: #show platform hardware qfp active statistics drop ------------------------------------------------------------------------- Global Drop Stats Packets Octets ------------------------------------------------------------------------- BadIpChecksum 2135 438693 Discard 10184612 1094010568 EsfDrlDrop 651243993 964953367007 EsfL4rTransSessLimit 155278 13073384 EsfTcDrop 29598543 8000806822 EssBadSessUidb 2112328 162173852 EssIpsubDrop 1 387 EssIpsubFsolDrop 132776765 65954988780 EssIpsubKaDrop 35 2266 ForUs 356200871 31076504538 Icmp 102938 13727969 IpFormatErr 7671 1554547 IpTtlExceeded 1319295 95841413 IpsecInput 274 67373 Ipv4Acl 286941 77528979 Ipv4Martian 80929 13622861 Ipv4NoAdj 537833 54044813 Ipv4Unclassified 191566 94593033 MacMcastIpNonmcast 1855 792242 NatIn2out 2256747 225914236 PuntPerCausePolicerDrops 816313 81679664 QosPolicing 2857 581615 ReassBadLen 1081 74595 ReassDrop 2365876 1792574554 ReassNoFragInfo 2355400 1977653057 ReassOverlap 48 30739 ReassTimeout 1170653 13923671 TooManyIPv4ReassSession 53 70920 UnconfiguredIpv4Fia 1316972 355086647 UnconfiguredIpv6Fia 15490473 1952760700 #show platform hardware qfp active infrastructure punt statistics type per-cause Global Per Cause Statistics Number of punt causes = 110 Per Punt Cause Statistics Packets Packets Counter ID Punt Cause Name Received Transmitted ------------------------------------------------------------------------------------------------ ... 007 ARP request or response 235664452 116568662 ... как есть какие то лимиты на этот случай? как поправить это?

-

Продам: - Juniper MX80 - 2шт. - 260.000 р./шт. - MIC-3D-2XGE-XFP - 2шт. - 100.000 р./шт. б/у, рабочее. Московская область связь через telegram @simpl33x

-

DDoS через Juniper MX80

тему ответил в simpl3x пользователя simpl3x в Активное оборудование Ethernet, IP, MPLS, SDN/NFV...

@orlik @vurd я правильно понимаю, что в общем случае, кроме анализа NETFLOW\IPFIX на стороне, штатных средств у Juniper MX серии нет, что бы детектировать такие вещи? смутило просто: show ddos-protection protocols icmp Packet types: 1, Modified: 1, Received traffic: 1, Currently violated: 0 Currently tracked flows: 1, Total detected flows: 3 * = User configured value Protocol Group: ICMP Packet type: aggregate (Aggregate for all ICMP traffic) Aggregate policer configuration: Bandwidth: 50 pps* Burst: 50 packets* Recover time: 300 seconds Enabled: Yes Flow detection configuration: Detection mode: On* Detect time: 30 seconds* Log flows: Yes Recover time: 60 seconds Timeout flows: No Timeout time: 300 seconds Flow aggregation level configuration: Aggregation level Detection mode Control mode Flow rate Subscriber Automatic Drop 10 pps Logical interface Automatic Drop 10 pps Physical interface Automatic Drop 1000 pps* System-wide information: Aggregate bandwidth is no longer being violated No. of FPCs that have received excess traffic: 1 Last violation started at: 2019-12-21 15:26:54 MSK Last violation ended at: 2019-12-21 15:27:13 MSK Duration of last violation: 00:00:19 Number of violations: 3 Received: 1040220 Arrival rate: 14 pps Dropped: 245069 Max arrival rate: 2476 pps Flow counts: Aggregation level Current Total detected Subscriber 0 1 Logical-interface 1 2 Total 1 3 Routing Engine information: Bandwidth: 50 pps, Burst: 50 packets, enabled Aggregate policer is never violated Received: 795221 Arrival rate: 10 pps Dropped: 0 Max arrival rate: 29 pps Dropped by individual policers: 0 FPC slot 0 information: Bandwidth: 100% (50 pps), Burst: 100% (50 packets), enabled Hostbound queue 0 Aggregate policer is no longer being violated Last violation started at: 2019-12-21 15:26:54 MSK Last violation ended at: 2019-12-21 15:27:13 MSK Duration of last violation: 00:00:19 Number of violations: 3 Received: 1040220 Arrival rate: 14 pps Dropped: 245069 Max arrival rate: 2476 pps Dropped by individual policers: 0 Dropped by aggregate policer: 28593 Dropped by flow suppression: 216476 Flow counts: Aggregation level Current Total detected State Subscriber 0 1 Active Logical-interface 1 2 Active Total 1 3 в этой портянке есть Routing Engine, думал что это как раз об этом -

Добрый день, коллеги. Подскажите рецепт, как порезать внезапно летящий транзитный DDoS (относительно Juniper'a) из сети в сторону твоей AS. Как детектировать на нём, что это DDoS, можно ли это в принципе сделать, например с помощью ddos-protection ? Как отправить этот трафик в ад, или добавить dst-addr в blackhole community с помощью встроенного языка, ну или хотя бы просто дропнуть? За спасение приз гарантирован!

-

Опыт внедрения СОРМ3 + DPI СКАТ от VasExperts

тему ответил в simpl3x пользователя simpl3x в СКАТ DPI и СКАТ CACHE

@sdy_moscow да дело не в договорах. там то все указано, сроки реализации и тп. ну и как бы план реализации же с их участием подписывается, там все прописано. сейчас, речь не о том. речь о том, что нужен СОРМ, которого нет и не ясно, будет ли, а если будет, то насколько безопасен этот велосипед. -

коллеги, поделитесь опытом внедрения/эксплуатации СОРМ3 от VasExperts! на текущий момент, внедрение длится уже не один месяц (с учётом разработки технического решения - 1.5 года) и ответа на вопрос "когда?" нет, зато есть срок обозначенный в плане внедрения и он закончится в этом году. на фоне этого есть пара вопросов: 1) кто нибудь имеет опыт успешного внедрения и как долго это всё длилось? а то, все это больше похоже на эксперимент по разработке и рабочего продукта не существует! 2) в схеме использования СОРМ3 участвует СКАТ DPI(лицензия FLTR) для выгрузки абонентских данных по трафику на СОРМ3. После включения функционала FLTR поймали "клин" на сервере DPI и при условии отсутствия bypass'а на картах положили трафик клиентов. Кто нибудь с чем то подобным сталкивался? Ответа от разработчика "что это было?" мы так и не получили!

-

Добрый день, коллеги подскажите как в таком окружении посмотреть текущую утилизацию шейпера? 03.16.08.S #show subscriber session username 100.64.4.248 Type: DHCPv4, UID: 2883, State: authen, Identity: 100.64.4.248 IPv4 Address: 100.64.4.248 Session Up-time: 08:14:30, Last Changed: 08:14:30 Switch-ID: 20898104 Policy information: Authentication status: authen Active services associated with session: name "IPoE10Mbps1SLA", applied before account logon Rules, actions and conditions executed: subscriber rule-map IPoE-SUBSCRIBER-CONTROL condition always event session-restart 10 authorize aaa list IPoE-AAA identifier source-ip-address subscriber rule-map default-internal-rule condition always event service-start 1 service-policy type service identifier service-name Classifiers: Class-id Dir Packets Bytes Pri. Definition 0 In 920627 231996802 0 Match Any 1 Out 1762368 2205745378 0 Match Any Template Id : 10 Features: Idle Timeout: Class-id Dir Timeout value Idle-Time Source 1 Out 43300 00:00:00 Peruser Accounting: Class-id Dir Packets Bytes Source 0 In 920625 211742640 Peruser 0 In 920625 211742640 IPoE10Mbps1SLA 1 Out 1670470 2031493289 Peruser 1 Out 1670470 2031493289 IPoE10Mbps1SLA Policing: Class-id Dir Avg. Rate Normal Burst Excess Burst Source 0 In 10485500 1966080 3932160 IPoE10Mbps1SLA 1 Out 10485500 1966080 3932160 IPoE10Mbps1SLA Configuration Sources: Type Active Time AAA Service ID Name USR 08:14:30 - Peruser SVC 08:14:30 1560283644 IPoE10Mbps1SLA INT 08:14:30 - TenGigabitEthernet0/0/1.502 Сервисы на CISCO залетают через RADIUS Attributes: Acct-Interim-Interval=240 Framed-IP-Address=100.64.4.248 Idle-Timeout=43300 cisco-avpair=subscriber:accounting-list=IPoE-AAA cisco-SSG-Account-Info=AIPoE10Mbps1SLA Acct-Interim-Interval=900 Idle-Timeout=3600 cisco-avpair=subscriber:accounting-list=IPoE-AAA cisco-SSG-Service-Info=QU;;1048576;;196608;;393216;;D;;1048576;;196608;;393216 Сабы терминируются так: interface TenGigabitEthernet0/0/1.502 description "== ACCESS SUBSCRIBERS INTERFACE SVLAN:502 ==" encapsulation dot1Q 502 second-dot1q any ip dhcp relay information option server-id-override ip dhcp relay information option-insert ip dhcp relay information policy-action replace ip unnumbered Loopback0 ip helper-address 10.1.1.1 ip nat inside ip flow monitor NETFLOW-TO-COLLECTOR input no ip route-cache same-interface arp timeout 43200 service-policy type control IPoE-SUBSCRIBER-CONTROL ip subscriber l2-connected initiator unclassified mac-address initiator dhcp end

-

ASR-1001X падает forward (как то связано с NAT)

тему ответил в simpl3x пользователя simpl3x в Активное оборудование Ethernet, IP, MPLS, SDN/NFV...

@ShyLion предполагаю что это версия ios snmpget 10.1.1.2 -v 2c .1.3.6.1.2.1.123.1.7.0 SNMPv2-SMI::mib-2.123.1.7.0 = Gauge32: 302292 на 03.17.03.S.156-1.S3 и 03.16.07b.S.155-3.S7b работает -

ASR-1001X падает forward (как то связано с NAT)

тему ответил в simpl3x пользователя simpl3x в Активное оборудование Ethernet, IP, MPLS, SDN/NFV...

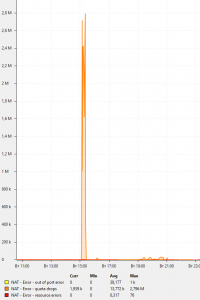

NAT - общее количество сессий - .1.3.6.1.2.1.123.1.7.0 NAT - Error - resource errors - .1.3.6.1.2.1.123.1.12.1.1.3.0 NAT - Error - quota drops - .1.3.6.1.2.1.123.1.12.1.1.4.0 NAT - Error - out of port error - .1.3.6.1.2.1.123.1.12.1.1.2.0 NAT - IP - освобождение в блоке - .1.3.6.1.2.1.123.1.14.2.1.6.0.{ID} NAT - IP - резервирование в блоке - .1.3.6.1.2.1.123.1.14.2.1.5.0.{ID} -

ASR-1001X падает forward (как то связано с NAT)

тему ответил в simpl3x пользователя simpl3x в Активное оборудование Ethernet, IP, MPLS, SDN/NFV...

сработало всё кошка честно резала квоту, при этом отмирало всё остальное(в том числе и трафик в бридждомене, который к нату не имеет никакого отношения) -

ASR-1001X падает forward (как то связано с NAT)

тему ответил в simpl3x пользователя simpl3x в Активное оборудование Ethernet, IP, MPLS, SDN/NFV...

Не, посмотрели netflow по потокам и по нат трансляциям, явно видно что он лупит какие то китайские адреса по 80 порту или по порту на котором крутятся какие то фронтенды вебсервисов, в пиках выдавая 75k pps. И при этом процессорная загрузка RP никаким образом не показывает что ему как то не по себе. -

ASR-1001X падает forward (как то связано с NAT)

тему ответил в simpl3x пользователя simpl3x в Активное оборудование Ethernet, IP, MPLS, SDN/NFV...

@ShyLion Ну вот проблема в том, что у клиента на доступе не было юникаст рейтлимита, у кошки естественно настройки: В итоге все как описано выше. Да - кошка не даёт клиенту больше выделенного, но при этом дохнет сама. При этом, я не нашел как это ещё проявляется, кроме как на ошибоках nat quota drops резкий скачек до 1.5 млн.